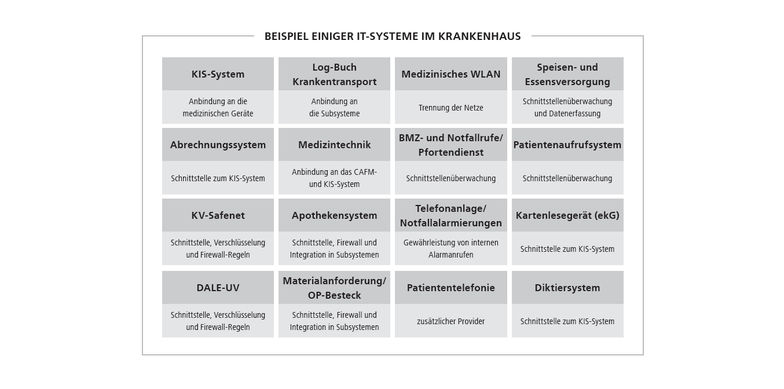

In der heutigen Zeit ist es nicht mehr vorstellbar, dass Krankenhäuser oder medizinische Versorgungszentren ohne IT-Systeme auskommen. Die Geschäftsprozesse in der Patientenversorgung, die technische Kommunikation und der Datenaustausch sind hochgradig von der IT abhängig. Diese Abhängigkeit wird durch Digitalisierung noch weiter gesteigert. Sie erfolgt nach etablierten und zumeist standardisierten Schnittstellen (z. B. HL7) zu den Krankenversicherungen, Berufsgenossenschaften oder niedergelassenen Ärzten und bedürfen eine funktionierende und vor allem eine sichere IT-Infrastruktur (IT-Systeme im Krankenhaus).

Da in den letzten Jahren IT-Systeme in den Krankenhäusern immer komplexer und umfangreicher wurden, ist eine unternehmensweite strategische Betrachtung der Rolle der Informationsverarbeitung notwendig. Diese strategische Betrachtung dient im Wesentlichen dazu, die Kernprozesse und somit den wirtschaftlichen Erfolg eines Krankenhauses zu sichern.

Regulatorische und gesetzliche Anforderungen an die Krankenhaus-IT

In Anbetracht der heutigen IT-Sicherheitslage ist eine zukunftsorientierte Aufstellung der IT vor allem auch deshalb nötig, da langfristig der wirtschaftliche Erfolg des Krankenhauses ohne IT nicht sichergestellt werden kann und somit Versorgungslücken entstehen können. Der Gesetzgeber hat u. a. aufgrund dieser Gefahr entsprechende regulatorische und gesetzliche Anforderungen erlassen. Um die IT kontinuierlich an diese regulatorischen oder gesetzlichen Anforderungen (z. B. IT-Sicherheitsgesetz bei kritischen Infrastrukturen) anzupassen und laufend „am Leben“ zu halten, bedarf es u. a. einer IT-Sicherheitsstrategie. In dieser ist zunächst auf die Fachdisziplinen des jeweiligen Krankenhauses einzugehen, da bspw. eine orthopädische Fachklinik andere Anforderungen an die IT-Systeme stellt, als eine Fachklinik für Psychiatrie. Die orthopädischen Fachkliniken müssen sich zum Beispiel um das Betreiben und die ständige Absicherung eines „Picture Archiving and Communication Systems (PACS)“ kümmern. Dies stellt eine große Herausforderung für die IT-Organisation dar. Denn zum einen müssen die erfassten Bilddaten (medizinische Diagnostik),

z. B. aus den Bereichen Sonografie, Röntgen, CT oder MRT in das zentrale PACS-System übertragen werden und zum anderen müssen die gespeicherten Inhalte an den Befundungs-, Betrachtungs und Nachverarbeitungsplätzen (z. B. nach der Röntgenverordnung) zur Verfügung stehen.

Dies bedarf einer ständigen Überwachung und Absicherung der Schnittstellen zu den medizinischen Geräten, in die meist auch der Bereich Medizintechnik (intern oder extern) mit eingebunden werden muss. Aus Sicht der IT ist darauf zu achten, dass die Vertraulichkeit und Integrität der Daten jederzeit gewährleistet ist. In den meisten Fällen werden die Daten auf einem sogenannten Kurzspeicher abgelegt, bevor sie dann als Archivierung an ein Langzeitarchiv übertragen bzw. übergeben werden. Auch hier ist es notwendig, weitere technische Maßnahmen einzurichten, um die IT-Sicherheit gewährleisten zu können. Als eine technische Maßnahme von vielen sollten die Langzeitarchiv-Daten verschlüsselt und ordnungsgemäß in einem Speichersystem abgelegt werden und nur für autorisierte Personen zugänglich sein. Anhand von z. B. softwarebasierten Tools können die Protokolle der Datenzugriffe überwacht und auf einem zentralen Log-Server abgelegt werden.

Rolle der IT

Durch die fortschreitende Digitalisierung steigt der Druck in Unternehmen und verändert die Rolle der IT, weil diese an die Bedürfnisse der Geschäftsprozesse angepasst werden müssen (IT Business Alignment). Diverse Befragungen (z. B. Studie: „Designing IT Setups in the Digital Age“) belegen, dass Krankenhäuser bzw. Unternehmen, die IT als einen strategischen Erfolgsfaktor sehen, die IT den Unternehmen einen Wertbeitrag zur Erreichung der Unternehmensziele leisten kann. „Nachdem Nicholas Carr (2003) noch behauptet hatte „IT doesn’t matter“, hat sich inzwischen die Erkenntnis durchgesetzt, dass viele Geschäftsmodelle, insbesondere im Dienstleistungssektor, ohne eine profunde IT-Unterlegung unmöglich wären. Durch diese strategische Bedeutung für das Geschäft wird die IT in vielen Branchen selbst zum Wettbewerbsfaktor und Grundlage für die Anpassungsfähigkeit von Unternehmen. Zunehmend wird dabei von der IT verlangt, nicht mehr nur „enabler“ der Unternehmensprozesse zu sein, sondern auch zu Innovationen auf der fachlichen Seite des Geschäfts beizutragen“ (Quelle: Nissen, Volker & Termer, Frank. (2014). Business – IT-Alignment: Ergebnisse einer Befragung von IT-Führungskräften in Deutschland. HMD-Praxis der Wirtschaftsinformatik.).

Nur mit einer ausgefeilten IT-Infrastruktur kann das Management die angestrebten Herausforderungen (z. B. Anbindung des neuen Labor-/RIS-/PACS-Systems an das Krankenhausinformationssystem (KIS)) gezielter und effizienter erreichen. Das IT-Sicherheitsmanagement hat sicherzustellen, dass die benötigten und relevanten technischen Maßnahmen definiert und umgesetzt werden. Dazu gehört auch, Systeme und Prozesse so zu gestalten, dass die hohen Sicherheitsstandards eingehalten werden. Meist führen eingerichtete Sicherheitsstandards (z. B. Zwei-Faktor-Authentifizierung) bei den Anwendern aufgrund ihrer Komplexität und umständlicher bedienungsweise zu Unzufriedenheit. Die Bedürfnisse der einzelnen Anwender dürfen deshalb hier nicht vernachlässigt werden. Sie sollten entsprechend sensibilisiert und geschult werden.

Die IT und vor allem der Bereich IT-Sicherheit haben leider immer noch das Image des „Kostentreibers“, wenn sie nicht als primäre Prozesse (Kerngeschäft) in Unternehmen verankert sind. Diverse Cyber-Angriffe auf Krankenhäuser haben in den letzten Jahren gezeigt, wie stark verwundbar und abhängig die Krankenhäuser von ihren IT-Systemen sind. Zum Beispiel erfolgte ein Cyber-Angriff (WannaCry) auf zumindest ein Krankenhaus in Deutschland und verschlüsselte auf den IT-Systemen relevante Daten (Artikel bei die WELT, Veröffentlicht am 27.10.2016: „Wie ein Cyber-Angriff fast eine Klinik lahmlegt“). Dies hat dazu geführt, dass geplante Operationen an dem betreffenden Tag nicht durchgeführt werden konnten, weil das Krankenhausinformationssystem nicht zur Verfügung stand und somit die Operateure nicht auf die relevanten Daten zugreifen konnten. Sollte ein Schadensfall eintreten (eine Datenpanne oder ein Cyberangriff), können im ungünstigsten Fall Kosten in Millionenhöhe anfallen. Deshalb sollte das Management im Krankenhaus die IT und insbesondere die IT-Sicherheit als „strategisch-technische-Notwendigkeit“ ansehen und entsprechend Investitionen in diesem Bereich tätigen.