Es existiert eine Vielzahl an gesetzlichen sowie regulatorischen Anforderungen, die sich auf diese Themengebiete mittel- oder unmittelbar beziehen. Daneben ergeben sich mittlerweile auch weitere branchenspezifische Anforderungen von Verbänden und Organisationen an die Informationssicherheit. Einige dieser gesetzlichen Anforderungen, neben dem IT-SIG, sind bspw. die EU-Datenschutzgrundverordnung, das Bundesdatenschutzgesetz, MaRisk AT 7.2, GoBD.

Informationen gewinnen als Wettbewerbsfaktor zunehmend an Stellenwert. Unternehmen aller Industrien sehen sich hinsichtlich der Informationsgewinnung, -speicherung und -verarbeitung einem steten Wandel in Umfang und Intensität der Anforderungen gegenüber. Am Ende des Tages ist die (Güte der) Information das, was den (Wert des) Unternehmensprozess ausmacht.

Wie im Ausblick bereits erläutert, hat die Thematik Informationssicherheit unglaublich an Bedeutung in den Unternehmen gewonnen. Allerdings ist die Umsetzung entsprechender Maßnahmen weiterhin das zentrale Problem bei der Operationalisierung der Vorhaben. Wie steuere ich meine Informationen, um sie ausreichend vor unautorisiertem Zugriff zu schützen? Wie stelle ich sicher, dass meine Informationen integer, also korrekt sind? Wodurch habe ich gewährleistet, dass meine Informationen in ausreichendem Maße verfügbar sind?

ISMS – Informationssicherheitsmanagementsystem

Das Ziel ist klar: Ein systematischer Ansatz, um die Sicherheit von Informationen zu verwalten und damit gewährleisten. Der Weg hierzu wird in der überwiegenden Anzahl der Fälle in der Einrichtung eines Informationssicherheits-Managementsystems (ISMS) nach der dafür weltweit bekannten und ebenso verbreiteten Norm ISO 27001 gesehen. Diese Norm erfüllt nicht nur deutsche Gesetzgeberansprüche (wie z. B. u. a. von §8a BSIG (Gesetz über das Bundesamt für Sicherheit in der Informationstechnik) gefordert), sondern ist auch international anwendbar, vergleichbar und schlüsselbar auf weitere Frameworks (z. B. COBIT). Ein angemessen implementiertes ISMS nach ISO 27001 deckt nicht nur die Ansprüche der Stakeholder ab, sondern bietet auch intern für das Unternehmen vielfach Vorteile (Governance, Risk, Compliance, Marketing).

© Abb. 1 - Informationssicherheit Governance, Risk, Compliance, Marketing

© Abb. 1 - Informationssicherheit Governance, Risk, Compliance, Marketing

Bevor ein ISMS zielführend implementiert werden kann, ist eine genaue Aufnahme notwendig, mit welcher Zielsetzung und für welchen Anwendungsbereich das Unternehmen plant, das Managementsystem einzusetzen. Fehler im Rahmen der Implementierung können dabei vielfach unterlaufen:

- Leider wird immer noch eine Vielzahl der ISMS-Implementierungsprojekte als Workshop-Marathon aufgesetzt, bei dem es häufig den Anschein hat, die Qualität würde in direktem Zusammenhang mit der Anzahl der erstellten Dokumente und durchgeführten Meetings stehen. Ein strukturiertes, effizientes Vorgehen ist häufig nicht erkennbar.

- Es wird versucht, in unübersichtlichen Excel-Matrizen die Anforderungen der ISO-Norm (meist Zeilen) mit den Bedürfnissen der einzelnen Projektparts (meist Spalten) in Bezug zu bringen.

- In der Folge ist eine spätere pragmatische Umsetzung der Arbeitsergebnisse in tägliche Betriebsabläufe meist nicht möglich. Folglich werden vermeidbare Zusatzaufgaben zur Erreichung der ISMS-Anforderungen implementiert.

IT-Grundschutz vs. ISMS

Neben der zumeist verwendeten Norm ISO 27001 bietet auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) mit den IT-Grundschutz-Standards eine Grundlage für die Einrichtung von Maßnahmen zur Informationssicherheit.

Hinweis

In 2017 erfolgte eine Umstellung der bisherigen IT-Grundschutz-Kataloge auf das neue IT-Grundschutz-Kompendium. Zusätzlich erfolgte u. a. eine Überarbeitung der Standards. Der neue BSI-Standard 200-1 enthält allgemeine Anforderungen an ein Managementsystem für Informationssicherheit (ISMS). Die Ausrichtung erfolgte am BSI-Standard 200-2 sowie der ISO 27001:2013. Der BSI-Standard 200-2 enthält insbesondere die drei Vorgehensweisen „Basis-Absicherung“, „Standard-Absicherung“ und „Kern-Absicherung“ hinsichtlich der Umsetzung des IT-Grundschutzes. Der BSI-Standard 200-3 bündelt alle risikobezogenen Arbeitsschritte (vgl. dazu auch novus Informationstechnologie, III. 2017, S. 15).

Der Betrieb eines ISMS gemäß der ISO 27001 und die Umsetzung der Maßnahmen aus dem IT-Grundschutz haben einige Schnittpunkte, unterscheiden sich aber im Besonderen in der Methodik. Während die ISO-Regelungen eher übersichtlich dokumentiert und darauf ausgelegt sind, eigene Verfahren und Maßnahmen zur Umsetzung zu finden (generischer Ansatz), sind in den Grundschutz-Standards bereits Gefährdungen bewertet und Maßnahmen konkret empfohlen (maßnahmenorientierter Ansatz). Ein ISO-ISMS bedarf einer vollständigen Risikoanalyse rein auf den Teil der Organisation, welcher von Wert für das ISMS ist, wohingegen im Grundschutz speziell in Bereichen mit einem höheren Schutzbedarf entsprechende eigene Analysen notwendig sind.

Die Möglichkeiten von den Prozessen abzuweichen, aber trotzdem das entsprechende Maß zur Reduzierung der Risiken zu finden, ist bei ISMS somit höher – die Grundschutz-Standards sind hier starrer. Im Grundschutz sind lediglich in Bereichen mit einem höheren Schutzbedarf entsprechende eigene Analysen notwendig.

Hinsichtlich der Umsetzung von Maßnahmen bietet ein ISMS gemäß ISO-Norm bereits normative Kontrollkategorien, welche es mit individuell angepasster Komplexität und Tiefe mit Leben zu füllen gilt. Der Grundschutz bietet hierbei leider wenig Flexibilität und verlangt für einen umfangreichen Maßnahmenkatalog die Erfüllung eines gewissen Grund-Schutzbedarfs.

Prozess der Zertifizierung

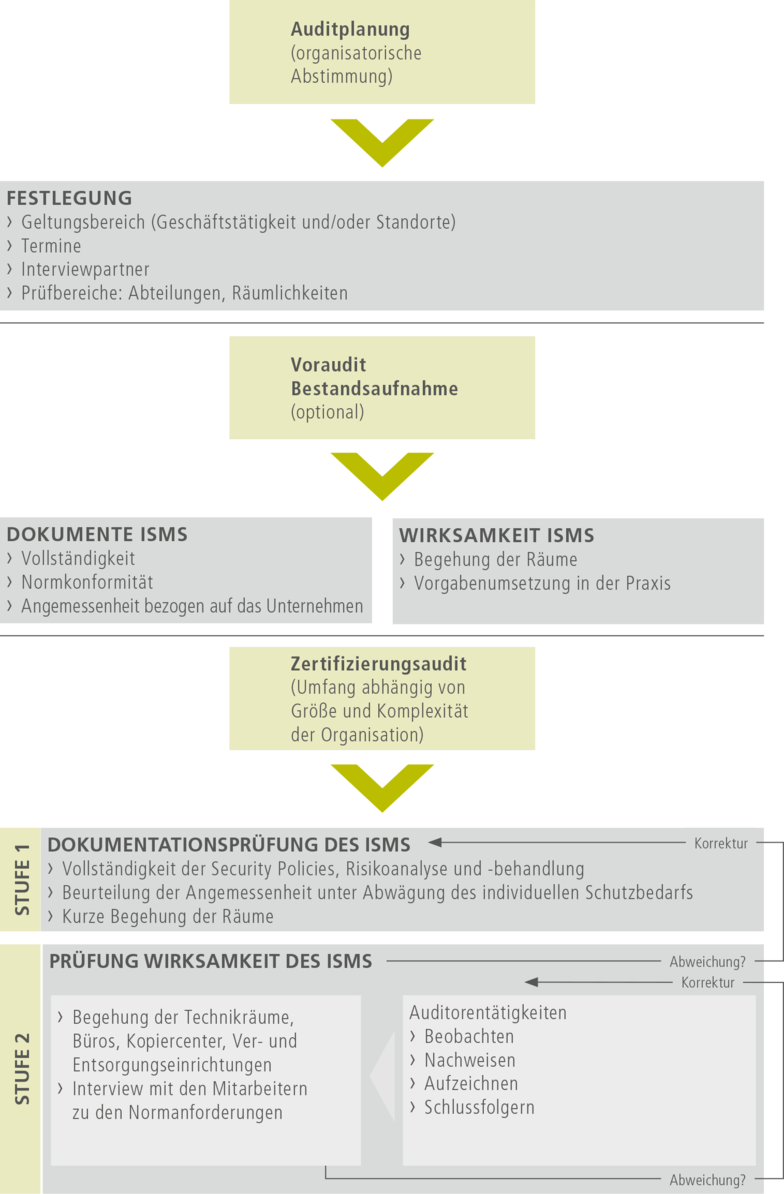

Um auch nach außen Signalwirkung (z. B. für Marketingzwecke, siehe Abb. 1 - Informationssicherheit Governance, Risk, Compliance, Marketing) zu entfalten, bietet sich eine Zertifizierung bei einem akkreditierten Zertifizierer an. Nach unserer Einschätzung ist der effizienteste Weg für den Zertifizierungsprozess eines ISMS wie folgt aufgebaut:

© Abb. 2 - Prozess der Zertifizierung

© Abb. 2 - Prozess der Zertifizierung

Exkurs - BSI-Grundschutz für Kommunen im Mai 2018 veröffentlicht

Ende Mai 2018 wurde nun aus der Zusammenarbeit des BSI mit den kommunalen Spitzenverbänden Deutscher Landkreistag, Deutscher Städte- und Gemeindebund sowie Deutscher Städtetag ein spezifisches IT-Grundschutz-Profil für Kommunen veröffentlicht.

Dieses IT-Grundschutz-Profil basiert auf die Basisabsicherung nach dem BSI-Standard 200-2 und definiert in diesem Zusammenhang die Mindestsicherheitsmaßnahmen, die in einer Kommunalverwaltung umzusetzen sind.

Ziel des Profils ist es für Verantwortliche aus der Informationstechnologie aus der entsprechenden Branche eine Schablone zu haben, um den IT-Grundschutz zur Erhöhung der Informationssicherheit einzusetzen. Das Dokument ist abrufbar über die Homepage des BSI.