Einordnung der regulatorischen Anforderungen in Bezug auf IT-spezifische Risiken

Zur Gewährleistung einer ordnungsgemäßen Geschäftsorganisation muss ein Institut nach § 25a KWG bzw. AT 2.2 und AT 4 MaRisk über ein angemessenes und wirksames Risikomanagement verfügen. Das Risikomanagement dient insbesondere als Grundlage für eine laufende Beurteilung und Sicherstellung der Risikotragfähigkeit des Institutes. Hierbei sind mindestens die folgenden, aus Sicht der Aufsicht wesentlichen Risiken zu berücksichtigen:

- Adressenausfallrisiken (einschließlich Länderrisiken),

- Marktpreisrisiken,

- Liquiditätsrisiken und

- operationelle Risiken.

Die bankaufsichtlichen Anforderungen an die IT (BAIT) beinhalten in Bezug auf das Risikomanagement des Institutes spezifische Anforderungen zum Management von drei Risikounterarten des operationellen Risikos. Dies sind die

- Informationsrisiken (IT-Risiken),

- IT-Projektrisiken sowie

- Risiken aus dem sonstigen Fremdbezug von IT-Dienstleistungen bzw. (wesentlichen) Auslagerungen.

Im Fokus dieses Artikels stehen die Informationsrisiken. Es ist aus unserer Sicht unbedingt anzuraten, eine Betrachtung der anderen beiden Risikounterarten im Rahmen der Ausgestaltung der eigenen Risikotaxonomie der operationellen Risiken vorzunehmen.

Begriffsverständnis Informationsrisiken

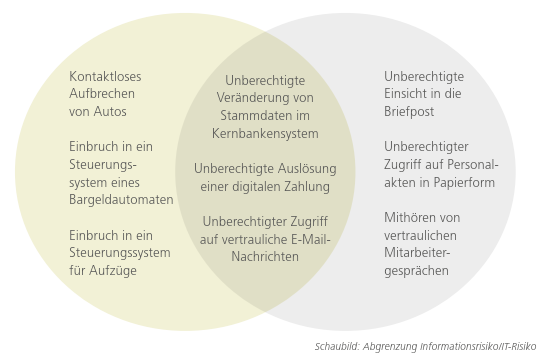

Zum grundlegenden Verständnis der Risikotaxonomie des Institutes in Hinsicht auf das Informationsrisikomanagement ist es wichtig nachzuvollziehen, wie eine Abgrenzung zwischen Informationsrisiken (oder auch Informationssicherheitsrisiken genannt) und IT-Risiken erfolgt. Informationsrisiken und IT-Risiken haben zwar eine große Schnittmenge, können aber nicht ohne Weiteres einfach gleichgesetzt werden. So betrachten Informationsrisiken auch Risiken für Nicht-IT-Werte (wie beispielsweise Papierakten), die keine IT-Risiken darstellen. Zugleich kann es IT-Risiken geben, bei denen der zu schützende Wert keine Information darstellt (wie beispielsweise der Inhalt eines Bargeldautomaten). In der Praxis gibt es hierzu unterschiedliche Ansätze, wobei eine Integration der IT-Risiken in die Risikounterart Informationsrisiko die gängigste Vorgehensweise ist. Dies betrifft ebenso spezifische IT-Risiken, wie bspw. die Cyber-Risiken. Die Aufsicht hat eine entsprechende Denkweise und ersetzte in den vergangenen Jahren den Begriff IT-Risiko sukzessive in ihren Rundschreiben durch das Informationsrisiko. Wie auch immer die Risikotaxonomie ausgestaltet ist, es muss immer sichergestellt sein, dass alle relevanten Risiken in das Risikomanagement des Instituts mit einbezogen sind.

Auswahl und Ausgestaltung des Informationsrisikomanagementsystems

Grundsätzlich verfolgen alle Risikomanagementsysteme das Ziel, Risiken zu identifizieren, zu bewerten und zu steuern bzw. zu überwachen. Dies gilt ebenfalls für das Informationsrisikomanagement. Nun gibt es natürlich auch hier unterschiedliche Ansätze für die Ausgestaltung der einzelnen Prozessschritte. Ratsam ist es, sich hierbei an gängigen Standards zu orientieren. Dies ist auch seitens der Aufsicht unbedingt gefordert. Die zwei bekanntesten Standards für die Umsetzung eines Informationsrisikomanagementsystems sind die ISO-Norm 27005, als verbindende Norm zwischen der ISO 27001 und der ISO 31000, sowie der BSI-Standard 200-3. Beide Standards verfolgen eine ähnliche Herangehensweise, wobei sie sich im Detail durchaus unterscheiden. Die ISO-Norm 27005 ist insgesamt generischer vom Ansatz und bietet daher dem Unternehmen die Möglichkeit einer individuelleren Umsetzung. Der Ansatz des BSI-Standard 200-3 bietet konkretere Hilfestellungen für die Implementierung, kann aber – wie häufig in der Praxis beobachtet – dazu verleiten, die individuelle Risikosicht des Instituts zu vernachlässigen. Welcher Standard auch herangezogen wird, er sollte immer mit den regulatorischen Anforderungen sowie dem Rahmenwerk des Informationssicherheitsmanagements (z. B. der ISO-Norm 27001) im Einklang stehen und diesbezüglich regelmäßig überprüft und ggf. angepasst werden.

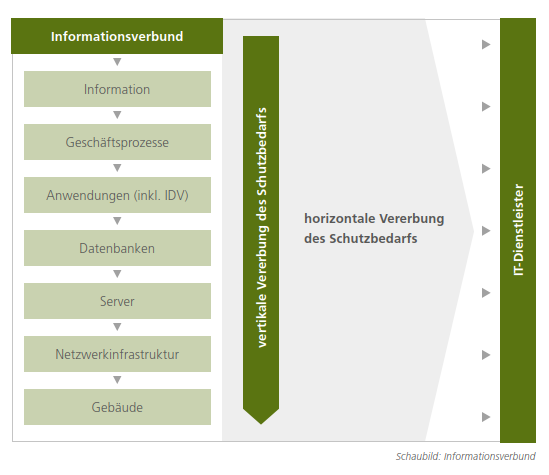

Die erste Herausforderung im Rahmen der Implementierung der einzelnen Prozessschritte des Informationsrisikomanagements betrifft die Identifizierung von Informationsrisiken. Hier gilt es zuerst einmal zu verstehen, über welche Systematik bzw. welchen Kanal Informationsrisiken auf der Grundlage der gängigen Vorgehensmodelle identifiziert werden. Als gängiges Vorgehensmodell ist insbesondere der „Checklisten-Ansatz“ zu nennen, der auch in den BAIT im Kapitel zum Informationsrisikomanagement beschrieben wird. Der Ansatz basiert auf einer Erhebung aller Informationskomponenten (Infrastrukturanalyse) und dem daraus erstellten Informationsverbund. Der Informationsverbund kann hierbei unterschiedlich detailreich ausgestaltet werden. Im Wesentlichen sind hierin jedoch für das Geschäft relevante Informationen als oberste Ebene des Informationsverbundes, Prozesse sowie Teilprozesse – in denen die Informationen als In- und Output-Faktoren verarbeitet werden – sowie für die Prozesse und Teilprozesse relevante Anwendungssysteme, Datenbanken, Server, Netzwerkkomponenten und Gebäude einzubeziehen. Die einzelnen Informationskomponenten sind im Hinblick auf ihre gegenseitige Abhängigkeit bei der Informationsverarbeitung miteinander zu verknüpfen. Diese Verknüpfung der einzelnen Informationskomponenten ist die Grundvoraussetzung für die spätere Vererbung der Schutzbedarfe im Rahmen der Schutzbedarfsfeststellung. Daher ist es auch von so großer Bedeutung, dass die Vollständigkeit der Informationskomponenten (inklusive deren bestehende Abhängigkeiten) sichergestellt ist. Oftmals besteht in der Praxis die Schwierigkeit, dass keine vollständige Landkarte der Geschäftsprozesse vorliegt, was zu einem erheblichen Aufwand führen kann, wenn diese erst erstellt werden muss. Zugleich zeigt dies bereits beim Aufbau eines Informationsrisikomanagementprozesses, dass das Management von Informationsrisiken eine unternehmensweite und durchaus komplexe Aufgabe ist. Neben den bereits genannten Informationskomponenten ist dringend anzuraten, auch durch die Fachbereiche betriebene oder entwickelte Anwendungen (sog. individuelle Datenverarbeitungen) sowie Dienstleister in den Informationsverbund mit aufzunehmen. Durch die Aufnahme von Dienstleistern wird auch den weiteren Konkretisierungen der Anforderungen der BAIT vom 16.08.2021 nachgekommen, in denen die Vernetzung des Informationsverbundes mit Dritten explizit gefordert ist. Alle Informationskomponenten sind zu inventarisieren und deren Aktualität ist anhand von Kontroll- und Überwachungsmaßnahmen durchgehend sicherzustellen. Als Inventar bietet sich eine Bestandsverwaltung in Form einer Configuration Management Database (kurz CMDB) an.

Ist ein vollständiger Informationsverbund geschaffen, gilt es, den Schutzbedarf für die einzelnen Informationskomponenten zu bestimmen und mindestens jährlich bzw. anlassbezogen zu aktualisieren. Hierbei sind mindestens die vier Schutzziele

- Vertraulichkeit,

- Integrität,

- Verfügbarkeit und

- Authentizität

zu bewerten.

Hinweis: Die Authentizität wird häufig auch als Teil der Integrität definiert.

Die Schutzbedarfsfeststellung erfolgt in der Praxis häufig noch auf Anwendungsebene. Dies ist nicht zielführend und aus Sicht der Aufsicht auch nicht angemessen, da es bei der Schutzbedarfsfeststellung im Wesentlichen darum geht, das angestrebte Schutzniveau der Informationen zu bestimmen und davon abhängig, das Schutzniveau aller Informationskomponenten, die bei der Verarbeitung der jeweiligen Information eingebunden sind. Zielführender ist, die Schutzbedarfsfeststellungen auf der Geschäftsprozessebene unter Einbezug der hierbei verarbeiteten Informationen durchzuführen. Im Anschluss sind die ermittelten Schutzbedarfe mit geeigneten Verfahren auf die einzelnen im Geschäftsprozess verwendeten IT-Komponenten zu vererben. Die erfolgten Schutzbedarfsanalysen sowie die hierzu angefertigte Dokumentation ist gemäß den weiteren Konkretisierungen der Anforderungen der BAIT vom 16.08.2021 im Anschluss durch das Informationsrisikomanagement zu überprüfen.

Für die ermittelten Schutzniveaus der Informationskomponenten gilt es, nun Schutzmaßnahmen in Form eines Sollschutzmaßnahmenkataloges zu definieren. Hierbei kann auf bestehende Anforderungskataloge, wie z. B. auf die ISO-Norm 27001 (Annex A) oder auf das IT-Grundschutzkompendium des BSI, zurückgegriffen werden. Hierbei ist jedoch ausdrücklich darauf hinzuweisen, dass individuelle Anforderungen, die sich beispielsweise aus dem Geschäftsmodell oder der institutseigenen Gefährdungslage ergeben, mit einbezogen werden sollten. Zudem sind auch spezifische externe Anforderungen wie u. a. die der Aufsicht (wie die MaRisk, BAIT, EBA GL), die des Bundesministeriums für Finanzen (wie die GoBD) oder die von Instituten, die unter den § 8a BSIG (KRITIS) fallen, zu berücksichtigen.

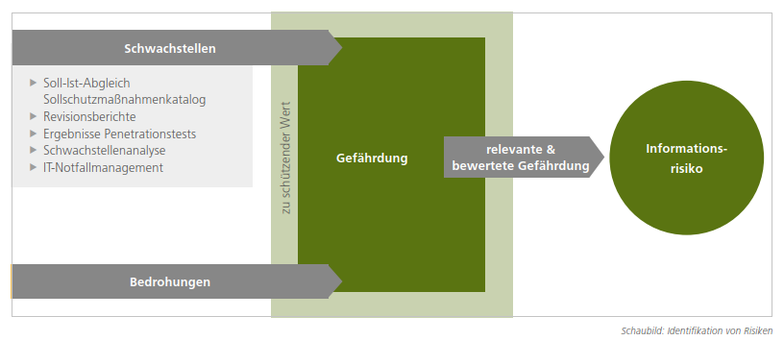

Im nächsten Schritt gilt es nun, auf der Basis der Anforderungskataloge, die beispielsweise aus der ISO/IEC 27001 abgeleitet sein können, Schwachstellen zu identifizieren. Hierzu werden Soll-Ist-Abgleiche durchgeführt, anhand derer konkret festgestellt wird, inwiefern die Sollschutzmaßnahmen in Form von Ist-Schutzmaßnahmen im Institut umgesetzt wurden. Ein entsprechender Abgleich kann im Rahmen eines risikoorientieren Auditplans oder auch im Rahmen eines den Soll-Maßnahmen zu geschlüsselten internen Kontrollsystems erfolgen. Die ermittelten Schwachstellen sind der erste Hinweis auf ein mögliches Risiko.

An dieser Stelle stellt sich die Frage, ob ausschließlich über dieses Vorgehen und die hieraus festgestellten Schwachstellen Informationsrisiken identifiziert werden können bzw. sollten. Die Antwort lautet ganz klar nein. Es gibt viele weitere Wege, über die Schwachstellen und damit potentielle Informationsrisiken zu erkennen sind. Dies sind beispielsweise Ad-hoc-Meldungen aus den Fachabteilungen, Major-Incidents, Feststellungen aus Prüfungsberichten oder Berichten aus Sicherheitsanalysen, wie einem Penetrationstest, festgestellte Abweichungen aus dem Notfallmanagement und der Dienstleisterüberwachung. Die Liste könnte beliebig weitergeführt werden. Daher sollte jedes Institut im Zuge des Aufbaus seines eigenen Informationsrisikomanagementsystems individuell eruieren, welche Wege hier zu betrachten sind.

Mit den identifizierten Schwachstellen geht es nun in den Prozess der Risikoanalyse. Hierbei ist es wichtig zu verstehen, dass Schwachstellen nicht per se eine Gefährdung, bzw. dieser nachgelagert, ein Informationsrisiko darstellen. Hierzu müssen noch eine relevante Bedrohung sowie ein Informationswert, der durch die Schwachstelle und die Bedrohung einer Gefährdung unterliegt, hinzukommen. Bedrohungen werden in der Praxis häufig auf der Grundlage von standardisierten Bedrohungskatalogen (z. B. vom BSI) für die Risikoanalyse herangezogen. Um die spezifische Bedrohungslage des eigenen Instituts aber wirklich beurteilen zu können und zu kennen, ist es dringend geboten, regelmäßig auch eigenständig Bedrohungsanalysen durchzuführen. Dies ist ebenfalls aus Sicht der Aufsicht erforderlich. Wurden relevante Gefährdungen festgestellt, geht es im Prozessverlauf weiter zur Bewertung des Informationsrisikos

Hinweis: Risiken sind gemäß Definition des BSI relevante und bewertete Gefährdungen.

Im Rahmen der Risikobewertung wird der Risikowert (Erwartungswert) anhand des Schadenpotentials, also der mögliche Schadenswert des Schadensereignisses, sowie der Schadenshäufigkeit, also die Wahrscheinlichkeit des Schadensereignisses, berechnet. Hierzu wird oftmals eine Risikomatrix herangezogen, die zugleich Risikoklassen, unter Einbezug des Risikoappetits des Instituts, beinhaltet. Die Parameter der Risikobewertung innerhalb des Informationsrisikomanagements müssen immer die Werte/Methodik des Risikomanagements des Instituts wiedergeben. Dabei ist wichtig zu berücksichtigen, dass das Informationsrisikomanagement Teil des Gesamtrisikomanagements des Instituts ist und somit nicht anderen Regeln folgen kann. Die Risikobetrachtung kann hierbei in Form von Brutto- und Netto-Risiken erfolgen. Alle Risiken sind in einem Risikoinventar zu erfassen.

Die identifizierten und bewerteten Informationsrisiken müssen im nächsten Schritt, wie alle Risiken des Instituts, gesteuert und überwacht werden. Auch hier gilt es, die Methodik und Vorgaben des Risikomanagements des Instituts zu übernehmen. Dies können beispielsweise Regelungen zur Höhe und Genehmigung von Risikoakzeptanzen sein. Grundsätzlich stehen klassisch folgende Steuerungsoptionen für die Informationsrisiken zur Auswahl:

- Risikovermeidung (z. B. Workarounds),

- Risikotransfer (z. B. IT-Versicherungen),

- Risikominderung (z. B. zusätzliche Schutzmaßnahmen oder Kontrollen) und

- Risikoakzeptanz (z. B. Akzeptanz von geringeren Risiken durch das Management).

Wie die Steuerungsprozesses schlussendlich ausgestaltet werden, ist abhängig vom jeweiligen Risikomanagement des Instituts und kann daher in der Praxis sehr unterschiedlich sein. Gleiches gilt für die Synchronisierung des vorgelagerten Informationsrisikomanagements mit dem Management der operationellen Risiken. Da Informationsrisiken Bestandteil der operationellen Risiken sind, müssen auch diese im Rahmen der Risikotragfähigkeitsberechnung des Instituts berücksichtigt werden. Hier gibt es in der Praxis unterschiedliche Ansätze, wie und ab welcher Höhe die Informationsrisiken hier mit einbezogen werden sowie in welcher Form die Meldung der Informationsrisiken an das Risikocontrolling erfolgt. Wichtig ist hierbei, dass die Prozesse den Vorgaben des Risikomanagements des Instituts stringent folgen und dass alle Risiken auf der Ebene des Informationsrisikomanagements oder des Risikocontrollings effektiv gesteuert werden.

Damit das Informationsrisikomanagement seinen Aufgaben wirksam und zielführend nachkommt, ist es ebenfalls wichtig, dass eine regelmäßige Evaluierung der Prozesse des Informationsrisikomanagementsystems vorgenommen wird. Das Thema der kontinuierlichen Verbesserung wird derzeit in der Praxis noch stark vernachlässigt. Hier sollten entsprechende interne Kontrollsysteme aufgebaut sowie Management-Reviews in geregelten Abständen erfolgen. Hinweise auf die Effizienz des Informationsrisikomanagementsystems kann hierbei auch die durch die in den BAIT geforderte Berichterstattung an die Geschäftsleitung geben, wenn diese entsprechend detailliert ausgestaltet ist.

Herausforderungen bei der aufbauorganisatorischen Ausgestaltung eines Informationsrisikomanagements

Abschließend soll an dieser Stelle noch einmal kurz auf die aufbauorganisatorische Ausgestaltung des Informationsrisikomanagements eingegangen werden, da dieses Thema in der Praxis in Teilen Diskussionsbedarfe hervorruft. Das Informationsrisikomanagement ist eine Aufgabe der zweiten Verteidigungslinie des Unternehmens. Somit darf die Funktion nicht durch den Bereich IT, als erste Verteidigungslinie, ausgeübt werden. Vielmehr muss die Funktion unbedingt vom Bereich IT unabhängig ausgestaltet sein. Üblicherweise wird das Informationsrisikomanagement durch das Informationssicherheitsmanagement – oftmals durch den Informationssicherheitsbeauftragten – durchgeführt bzw. von diesem verantwortet. Hintergrund hierfür ist, dass das Informationsrisikomanagement einen der wesentlichen Managementprozesse eines Informationssicherheitsmanagementsystems darstellt (siehe z. B. die ISO-Norm 27001) und somit nur schwierig durch andere Funktionen, wie z. B. dem Risikocontrolling des Instituts, verantwortet werden kann. Weiterhin ist für die effektive Steuerung und Überwachung eines Informationsrisikomanagements spezifisches IT-Wissen erforderlich, worüber in der Regel nur das Informationssicherheitsmanagement und der Bereich IT im Institut verfügt. Neben der Verantwortung für die Überwachung und Steuerung des Informationsrisikomanagementsystems gibt es noch weitere Aufgaben und Verantwortungen innerhalb der Prozesse des Managements von Informationsrisiken. Dies betrifft insbesondere die Verantwortung für die Bewertung und Steuerung von Einzelrisiken. Diese Verantwortung liegt immer bei dem jeweiligen Risikoeigentümer, der in den meisten Fällen der Eigentümer der durch die Auswirkung des Risikos betroffener Informationen bzw. des Geschäftsprozesses ist. Nur dieser Risikoeigentümer kann eine Entscheidung hinsichtlich Risikobewertung und Risikosteuerung treffen. Das Informationsrisikomanagement kann diese Entscheidung, wie zum Teil in der Praxis gesehen, nicht treffen. Eine beratende Funktion des Informationsrisikomanagements ist hier aber durchaus notwendig.