Kernprozesse der pflegerischen und medizinischen Versorgung der Patienten werden mit Hilfe der IT in Krankenhausinformationssystemen (KIS) abgebildet, so die Behandlung beispielsweise innerhalb der elektronischen Patientenakte.

© Thinkstock

© ThinkstockMit dem genannten Gesetz gelten seit dem 25.7.2015 für Betreiber kritischer Infrastrukturen aus sieben Branchen verschärfte Regeln im Hinblick auf die Sicherheit der eigenen IT, wobei unter IT in diesem Kontext alle technischen Mittel zur Verarbeitung oder Übertragung von Informationen zu verstehen sind (§ 2 Abs. 1 BSIG – Gesetz über das Bundesamt für Sicherheit in der Informationstechnik).

Die Frage, welche Betreiber in den Kreis der kritischen Infrastrukturen („KRITIS“) fallen, wurde hingegen erst im Mai 2016 für zunächst vier der insgesamt sieben betroffenen Branchen (Energie, Wasser, Ernährung, Informationstechnik und Telekommunikation) beantwortet. Betreiber von KRITIS in den Bereichen Finanz- und Versicherungswesen, Transport & Verkehr sowie Gesundheit werden in einer zweiten Verordnung definiert. Zuletzt hatte das Bundesamt für Sicherheit in der Informationstechnik (BSI) in der Beschreibung der „Lage der IT-Sicherheit in Deutschland 2016“ das Frühjahr 2017 als Zieldatum für die zweite Verordnung genannt.

Allen Branchen gemein wird sein, dass für kritische Betreiber in jeweils einer der beiden Verordnungen Schwellenwerte zur Bestimmung der Kritikalität definiert sein werden. Sobald diese überstiegen werden, sind hieran bestimmte Rechtsfolgen geknüpft. Für das Gesundheitswesen sind diese Kriterien noch nicht veröffentlicht. Im Rahmen einer Sektorstudie zum Gesundheitswesen sind jedoch folgende Bereiche als „besonders kritisch“ eingestuft worden:

- Stationäre Versorgung

- Versorgung mit verschreibungspflichtigen Medikamenten und Impfstoffen

- Versorgung mit Blut- und Plasmaderivaten

- Versorgung mit Diagnose-, Therapie- und Operationstechnik

Als Konsequenz einer etwaigen Einstufung als KRITIS sieht sich der Kreis der Betroffenen primär der Regelung des § 8a BSIG gegenüber. Diese verlangt, dass angemessene organisatorische und technische Vorkehrungen (TOM) getroffen werden. Die Angemessenheit orientiert sich an dem Ziel, Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit der IT und der Prozesse zu verhindern. Ein zentraler Aspekt ist hierbei der Verweis auf den Stand der Technik unter Anwendung von (branchenspezifischen) Sicherheitsstandards.

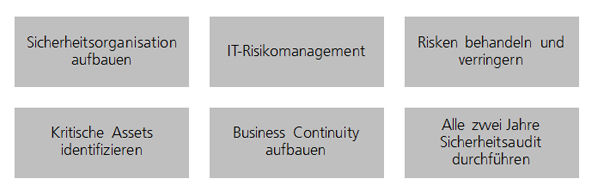

Einen Überblick darüber zu gewinnen, was angemessenen – und damit individuell zugeschnittenen – TOM nach Stand der Technik entspricht, ist per se ein diffiziles Unterfangen. Übliche Maßnahmen in diesem Bereich sind nachfolgend exemplarisch dargestellt:

Einen zielgenauen Überblick zu gewinnen, was für die eigene betroffene Organisation schlussendlich den Schutz nach dem Stand der Technik ausmacht, ist jedoch bisweilen recht konturlos und sehr komplex - zumal dies an der Branche und vor allem den jeweiligen Gegebenheiten des einzelnen Unternehmens auszumachen ist. Aus diesem Grund verweist der Gesetzestext auf die Anwendung bereits bestehender anerkannter Standards. Darüber hinaus eröffnet § 8a Abs. 2 BSIG die Möglichkeit, für den betroffenen Sektor branchenspezifische Standards zur Anwendung kommen zu lassen – vorausgesetzt, die jeweils zuständige Aufsichtsbehörde und das BSI stimmen dem zu. Ein Beispiel für ein bereits umgesetztes Branchenspezifikum ist der IT-Sicherheitskatalog nach § 11 Abs. 1a EnWG (Gesetz über die Elektrizitäts- und Gasversorgung - Energiewirtschaftsgesetz) für den Energiesektor.

Sowohl im IT-Sicherheitskatalog nach EnWG als auch abseits von Branchenlösungen scheint dabei stets der Weg zu einer international anerkannten Norm zu führen, der ISO 27001:2013. So schreibt auch die Bundesnetzagentur im IT-Sicherheitskatalog, dass „[...] Netzbetreiber ein ISMS (Informationssicherheits-Managementsystem) zu implementieren [haben], das den Anforderungen der DIN ISO/IEC 27001 in der jeweils geltenden Fassung genügt[...]“, (IT-Sicherheitskatalog nach §11 Abs. 1a EnWG, S. 8). Die bereits als DIN übernommenen EN ISO 27799 „Medizinische Informatik - Sicherheitsmanagement im Gesundheitswesen“ stellt gleicherweise lediglich eine Konkretisierung zur branchenspezifischen Anwendung der ISO 27002, welche sich wiederum als Konkretisierung der ISO 27001 versteht, dar.

So lässt sich ebenfalls aus der anhaltenden Diskussion um Daten- und IT-Sicherheit die Relevanz und Zentralität der besagten ISO-Norm immer wieder ableiten. So hat sich auch die Evangelische Kirche abseits der KRITIS in 2015 um eigene Vorgaben im Bereich IT-Sicherheit bemüht. Als Ergebnis sind alle angebundenen Stellen gemäß der IT-Sicherheitsverordnung – ITSVO-EKD – seit dem 29.5.2015 verpflichtet, TOM im Hinblick auf die bekannten Sicherheitsziele Verfügbarkeit, Integrität und Vertraulichkeit zu beachten und entsprechende Maßnahmen umzusetzen.

Zwar bezieht sich die Kirche dabei auf den IT-Grundschutz des BSI, der Kern der Sache leuchtet jedoch schnell ein: Informationssicherheits-Managementsysteme sind ein „Allheilmittel“ zur Erfüllung steigender gesetzlicher Anforderungen.

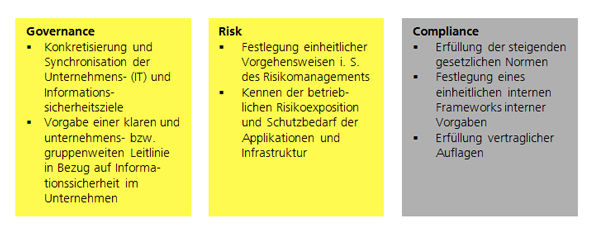

Dabei dient das systematische Management der Informationssicherheit nach ISO 27001 nicht allein der Compliance, sondern kann auch aus der ganzheitlichen GRC-Sicht (Governance, Risk & Compliance) einige Vorteile mit sich bringen. Der Schutz der Unternehmensinformationen kann über den Selbstweck der Compliance hinaus wichtige Steuerungs- und Optimierungsfunktionen für innerbetriebliche Abläufe bieten.

Die ISO-Norm 27001:2013 lässt sich im Kern in 114 Kontrollen unterteilen, die im Kollektiv die Sicherheit der Informationen einer Organisation gewährleisten sollen. Bei gezielter Umsetzung der ISO 27001 lassen sich Synergien z. B. zwischen verschiedenen (schon bestehenden) Management-Systemen (ISO 9001, 22301, etc.) als auch Verbesserungspotentiale in Prozessabläufen (Bündelung von Informationen, verbesserte Datenhaltung, bessere Verfügbarkeit der Systeme, etc.) heben.

Mit der richtigen Verteilung von internem und externem Aufwand (z. B. auch unter Nutzung von Tools) und gezielter Festlegung des ISMS-Anwendungsbereichs lassen sich die Anforderungen des Gesetzgebers durch die Einführung eines ISMS nach ISO 27001 wider Erwarten mit vertretbarem Aufwand umsetzen. Auch eine gemeinsame Umsetzung der Norm für mehrere rechtlich unselbständige (multi-site) oder rechtlich selbständige Einheiten (shared ISMS) ist umsetzbar – ohne den Aufwand proportional zu vervielfachen.

Wesentlich für den Gesetzgeber ist jedoch ein Nachweis, der die Einrichtung der notwenigen TOM alle zwei Jahre in geeigneter Weise bestätigt. Dieser Nachweis kann gemäß § 8a Abs. 3 BSIG in Form von Sicherheitsaudits, Prüfungen oder Zertifizierungen erfolgen. Im Falle einer ISO 27001-Implementierung ist eine Zertifizierung naheliegend, da sie neben dem Compliance-Nachweis auch einen gewissen Marketing-Effekt am Markt bietet. Auch hierzu gibt das BSI jedoch einen eingeschränkten Handlungsspielraum, indem es klare Richtlinien vorgibt, wie sich die Erfüllung der gesetzlichen Anforderung geeignet nachweisen lassen.

Aller Voraussicht nach wird die Mehrzahl aller Krankenhäuser als KRITIS eingestuft und damit zum Adressatenkreis des IT-Sicherheitsgesetzes gehören. Es empfiehlt sich daher, auf folgende Fragen frühzeitig anzugehen:

- Welche Sicherheitsvorkehrungen sind angemessen und daher ab wann zu treffen? Bestehen branchenspezifische Anforderungen?

- Welche Auditierungspflichten bestehen ab wann?

- Wie kann die Kontaktstelle zum BSI organisiert werden?

Hinweis

Ebner Stolz hat den Bereich IT-Revision mit einem insgesamt zehnköpfigen Team weiter verstärkt. Sehr gerne unterstützen Sie unsere Krankenhaus-IT-Experten bei einer ersten Bestandsaufnahme.